Por Paulo Quinteros

Por Paulo QuinterosAsí se gestó la debacle que puso en entredicho a Twitter

Lo que comenzó con tweets de una estafa con bitcoins en cuentas de reconocidas figuras públicas, terminó desplomando el valor de la compañía ante la desconfianza que generó la vulnerabilidad. Todo involucró a una herramienta de administración de los trabajadores de la red social que fue comprometida.

Todo comenzó con mensajes que comenzaron a viralizarse debido a una llamativa oferta de figuras públicas multimillonarias. Empresarios como Elon Musk y Bill Gates prometían duplicar los ingresos de todos aquellos que depositaran en una dirección de bitcoin. Aunque en la superficie era obvia la estafa, no pocos cayeron en la trampa, picando el anzuelo y generando transacciones de miles de dólares en cuestión de minutos.

Con la vulnerabilidad puesta en evidencia, y un gran número de cuentas adicionales comprometidas, que iban desde Barack Obama hasta Kim Kardashian, Twitter tomó cartas en el asunto y comenzó a bloquear las cuentas verificadas que estaban siendo el foco de los ataques, impidiendo que los mensajes comprometidos siguiesen extendiéndose. Pero mientras la situación era contenida, el daño ya estaba hecho.

Alrededor de 12 horas después de los ataques, el valor de mercado de Twitter se desplomó, ya que la confianza en la plataforma había sido completamente comprometida. De ahí que las acciones de la red social cayeron más del 4% en las operaciones previas al mercado de este jueves, eliminando alrededor de mil 300 millones de dólares de su valor.

Aunque ese es un duro golpe a las finanzas, la confianza sobre la plataforma es la más dañada, ya que los atacantes utilizaron cuentas verificadas e influyentes a nivel mundial con millones de seguidores. “Si recibe un tweet de una cuenta verificada, que pertenece a una persona conocida y por lo tanto confiable, ya no puedes asumir que realmente es de ellos”, explicó Michael Gazeley, director gerente de la firma de seguridad cibernética Network Box, a la revista Time.

Con todo lo anterior en cuenta, Twitter informó oficialmente que que el incidente se produjo después de que hackers obtuviesen acceso a herramientas internas de administración, que permiten controlar por completo a una cuenta.

Aquello lo habrían logrado tras atacar a uno o más empleados de la compañía con ingeniería social (Básicamente, un engaño para obtener información clave).

Además, plantearon que han tomado “pasos importantes para limitar el acceso a los sistemas y herramientas internos“. Eso es lo oficialmente planteado hasta ahora.

El ataque de “Kirk”

De acuerdo a un reporte de TechCrunch, un hacker, que usa “Kirk” como nombre clave, logró generar $100 mil dólares en cuestión de horas tras obtener acceso a la herramienta interna de Twitter. Aquello le permitió tomar control de cuentas populares, diseminando sus mensajes para concretar la estafa a través de una dirección de bitcoin encriptada, que no se puede rastrear así como así.

A partir de ahí, el hacker utilizó la herramienta para restablecer las direcciones de correo electrónico, para dificultar que las personas pudiesen recuperar el control. Aquello le dio más tiempo de acción a su estafa, que prometía duplicar dinero. En el caso de Musk, el mensaje falso explicaba que su medida era por “sentirse agradecido”. Obama, en cambio, hablaba de ayudar por la contingencia del COVID-19.

Pero el plan de acción tuvo otros pasos. De acuerdo al mismo portal, “Kirk” primero intentó vender acceso a cuentas de Twitter llamativas, como aquellas que tienen nombres de usuario cortos o nombres llamativos reconocibles, ya que ese es un negocio llamativo que puede generar transacciones de hasta miles de dólares.

“Se dice que Kirk se contactó con una persona en la que confiaba del foro OGUsers, utilizado por los operadores de redes sociales pirateadas, ya que necesitaba a alguien de confianza para ayudar a vender nombres de usuario robados”, explican. A partir de mensajes de chat de Discord, “Kirk” escribió: “Envíenme los @ y las bitcoins y voy a lograr que su mierda se haga”.

Una vez que ese mecanismo no resulto tan lucrativo, “Kirk” habría comenzado a hacerse del control de las cuentas más populares.

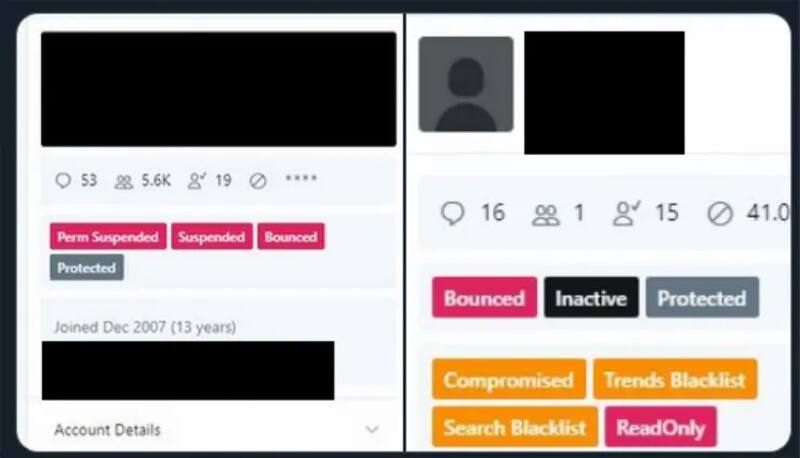

En ese proceso, fue clave la herramienta de control, de la que ya circulan screenshots en redes sociales (Twitter está suspendiendo usuarios y eliminando los tweets de aquellos que la compartan). Según las mismas imágenes, la herramienta permite que los empleados de Twitter tengan acceso de administración total, incluyendo la posibilidad de suspender usuarios completamente.

Las dudas sobre el acceso a la herramienta de administración

Aunque Twitter aseguró que la acción se llevo a cabo por un ataque empleando ingeniería social, y TechCrunch planteó la existencia de “Kirk”, desde Motherboard publicaron que hubo un pago de por medio a un empleado de la plataforma. Según el portal, sus fuentes establecieron que utilizaron a un trabajador de la compañía “que literalmente hizo todo el trabajo“.

Ante esa información, Twitter aseguró que investigará si el empleado estuvo involucrado directamente en el hackeo, lo que da para especular que fuese el “Kirk” en cuestión, o si solo proporcionó el acceso a la herramienta, recibiendo dinero de por medio.

Al mismo tiempo, como en juego están involucradas cuentas tan importantes, como la del presidente de Estados Unidos, el senador Josh Hawley escribió una carta al CEO de Twitter, Jack Dorsey, para consultar sobre la vulneración y comprobar si la cuenta de Donald Trump había sido comprometida. “Por favor, informa inmediatamente al Departamento de Justicia y el FBI para tomar cualquier medida que sea necesaria para asegurar el sitio antes de que esta brecha se expanda”, escribió el parlamentario según Motherboard.

El propio Dorsey, a través de su cuenta oficial, se refirió al incidente. “Es un día difícil para nosotros en Twitter. Todos nos sentimos terribles de que esto haya sucedido. Estamos diagnosticando y compartiremos todo lo que podamos cuando tengamos una comprensión más completa de lo que sucedió exactamente”, remarcó.

14 horas después, las dudas siguen persistiendo sobre el origen real de la vulneración de la herramienta.

COMENTARIOS

Para comentar este artículo debes ser suscriptor.

Lo Último

Lo más leído

2.

3.