El hacker más buscado del mundo

El FBI ofrece una recompensa de tres millones de dólares a quien logre entregar a Evgeniy Mikhailovitch Bogachev. Él es el criminal cibernético más peligroso del planeta y vive cómodamente en Rusia, en medio de autos lujosos y yates.

Anapa es un popular balneario en las costas del Mar Negro, al sur de Rusia, y es famoso por sus resorts, arenas blancas y aguas claras. En el lugar viven unas 60 mil personas, incluyendo a un hombre de 33 años considerado como un héroe local y que se llama Evgeniy Mikhailovitch Bogachev.

Hace tres años, reporteros del diario inglés The Telegraph llegaron hasta su última dirección conocida, en un rascacielos, e hicieron circular algunas de sus fotos entre los vecinos. "Qué tipo más talentoso. Sentado en su casa frente a su computador, destrozó a nuestros enemigos", dijo uno de ellos, mientras un taxista señaló: "Qué gran sujeto. Si consideramos lo que los estadounidenses le hacen a otra gente, lo que les hizo se lo tienen bastante merecido".

Las imágenes que les mostraban los periodistas estaban impresas en un póster del FBI que incluía la clásica advertencia "Se busca". Algunos entrevistados sonreían al admitir que a Bogachev lo apodaban "Fantomas", debido a su parecido con el famoso y calvo villano cinematográfico de los 60. La agencia estadounidense perseguía a Bogachev –también conocido como "lucky12345", "slavik" y "Pollingsoon"- tras una investigación que duró años y que lo identificó como creador y líder de un grupo criminal que operaba una vasta red de computadores infectados con un virus llamado Zeus, el cual facilitó el robo electrónico de casi 100 millones de dólares desde todo tipo de cuentas bancarias.

Sus víctimas en Estados Unidos abarcan desde una pequeña empresa de control de plagas en Carolina del Norte a una tribu de nativos y un banco en Florida que perdió siete millones de dólares en un día. Por eso, la larga lista de cargos en contra de Bogachev incluía fraude bancario, robo de identidad y lavado de dinero. "Los criminales como él son un serio riesgo, porque cometen delitos sin fronteras en los que usan el acceso libre y el relativo anonimato de internet para robarles a víctimas inocentes. El virus Zeus ha evolucionado al menos tres veces y ha probado ser una de las ciberamenazas más perniciosas y complejas creadas hasta ahora", indica a Tendencias David Hickton, ex fiscal de Pennsylvania y quien en 2014 fue uno de los encargados de presentar los cargos contra el ruso.

Un año después, el Departamento de Estado fue un paso más allá y convirtió a Bogachev en el cibercriminal más buscado del mundo, al anunciar una recompensa de tres millones de dólares por su captura, la más alta jamás ofrecida hasta hoy en un delito informático. Pero había un problema que se mantiene hasta hoy: entre Rusia y Estados Unidos no hay un tratado de extradición, por lo que el hacker pudo seguir disfrutando de los autos de lujo y yate en el que navega junto a su familia en Anapa.

Washington no bajó los brazos y en diciembre de 2016 el gobierno de Barack Obama incluyó su nombre en una extensa lista de grupos de inteligencia, empresas y agentes rusos acusados de intervenir en la votación que terminó con la llegada de Donald Trump a la Casa Blanca. Garrett Graff, historiador y autor de un reciente artículo sobre Bogachev publicado por la revista Wired, señala a Tendencias que Estados Unidos no cree que haya participado directamente en esa campaña, pero sí "considera que él y su red forman parte de un amplio espectro de agresión rusa contra Occidente que abarca varias acciones criminales y de inteligencia. A sus ojos, lo ocurrido está relacionado con la intervención electoral, porque Moscú permitió que Bogachev cometiera sus delitos con impunidad y ahora se rehúsa a capturarlo".

Las autoridades norteamericanas esperan que la atención extra y la recompensa de tres millones de dólares incentiven a que alguien lo delate si en algún momento sale de Rusia. Algo que parece casi imposible, porque la investigación que lo identificó y localizó también descubrió algo más perturbador: si bien Bogachev no habría intervenido directamente en las elecciones de Estados Unidos, sí sería pieza clave del aparato de espionaje ruso. De hecho, su red fue utilizada para rastrear informes de inteligencia del gobierno de Ucrania –que hoy vive un conflicto armado con Rusia-, datos sobre ventas rusas de armas en Siria y reportes del Ejército norteamericano.

Todo un salto en la carrera de un sujeto que hasta fines de la década pasada se movilizaba en un modesto sedán Volvo adornado con stickers que anunciaban sus servicios de "reparación de computadores". "La administración de Putin dice que no lo arrestará a menos que cometa algún crimen dentro de Rusia. Así que por ahora Bogachev sigue disfrutando de su extraño estilo de vida a lo villano de James Bond y continúa ayudando al gobierno ruso a espiar a un número indeterminado de personas en el mundo", dice un artículo publicado este mes por el sitio de tecnología Gizmodo.

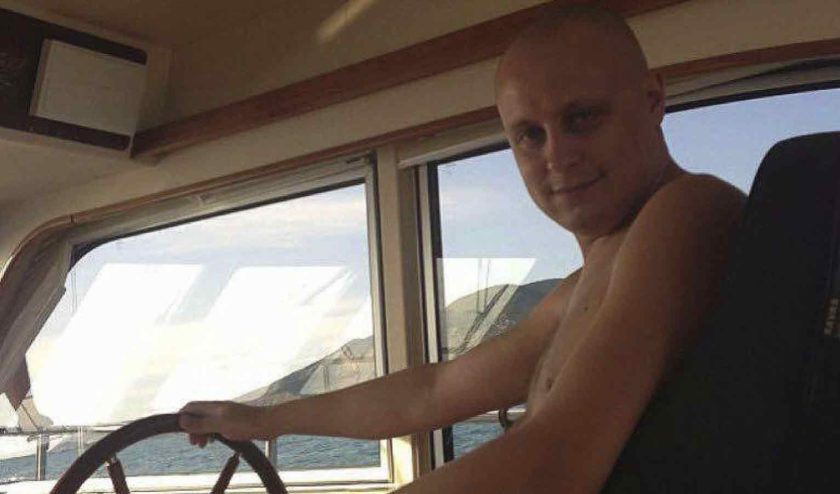

[caption id="attachment_792797" align="alignnone" width="840"]

Una de las pocas imágenes que existen de Bogachev.[/caption]

Enemigo público

La persecución de Bogachev partió en 2009, cuando el FBI se puso a investigar varios robos en línea. En mayo de ese año, una subsidiaria de First Data, una gigantesca empresa procesadora de pagos, había perdido 450 mil dólares y poco después le robaron 100 mil dólares a un cliente del Primer Banco Nacional de Omaha. Lo extraño es que en ambos casos el dinero había sido hurtado desde los propios equipos de los afectados y mediante el uso de sus claves personales legítimas.

Al examinar los computadores, los agentes descubrieron que estaban infectados con un virus llamado Zeus, programa surgido en 2006 y que se propagaba a través de métodos simples, como emails falsos que instaban al usuario a bajar un archivo. De esa manera, Zeus penetraba en el equipo y asumía el control: los hackers podían apropiarse de claves e ingresar a cuentas bancarias para realizar transferencias a otras cuentas dentro de Estados Unidos. En ese momento, entraban en acción estudiantes e inmigrantes a los que el FBI bautizó "mulas de dinero", porque los criminales les daban una comisión por retirar el dinero de los bancos para luego enviarlo electrónicamente a cuentas al otro lado del mundo.

"El programa tenía la reputación de ser una obra maestra, elegante, efectiva, versátil. Su autor era un fantasma. Sólo se sabía que usaba los seudónimos de slavik, lucky12345 y otra media docena más", explica el artículo de Wired. En esa misma época, slavik modificó su programa para volverlo aún más dañino. El nuevo Jabber Zeus tenía una especie de sistema de mensajería interno para que los cómplices del hacker en países como Reino Unido, Alemania, Francia, Kazajistán e Irán pudieran coordinar los ataques de manera más sencilla.

A mediados de 2009, los agentes del FBI finalmente encontraron un servidor en Nueva York que era un componente vital en la red controlada por Zeus. Gracias a la información obtenida determinaron que los cabecillas vivían en Donetsk, Ucrania. Alexey Bron, conocido en internet como "thehead", se especializaba en mover el dinero de la pandilla por el mundo y Viktorvich Klepikov, apodado "petrovich", controlaba el soporte informático.

"El nivel de organización que mostraron estos chicos, que no eran más que veinteañeros, habría impresionado a cualquier compañía del ranking Fortune", dijo James Craig, agente del FBI, a Wired. El dinero lo gastaban en costosos autos BMW y Porsche, además de vacaciones en Turquía y los Emiratos Árabes. En 2010, una redada internacional que incluyó a Ucrania permitió arrestar a 39 personas, pero de slavik ni siquiera se conocía el rostro.

El contraataque

En 2010, el hacker anunció repentinamente su retiro, pero en 2011 apareció una nueva versión de Zeus que hacía prácticamente imposible desmantelar la interconexión de los equipos que infectaba. El programa era controlado por un grupo elite encabezado por el propio slavik y que se hacía llamar Business Club, o "Club de negocios". La nueva versión fue bautizada GameOver Zeus, porque una vez que el virus infectaba un equipo, el dueño tenía que decirles adiós a sus cuentas bancarias.

No contentos con eso, el hacker y su grupo lanzaron en 2013 un programa llamado CryptoLocker, que encriptaba los archivos de los equipos que infectaba y obligaba a sus dueños a pagar un "rescate" para desbloquearlos. Slavik había creado un nuevo tipo de cibercrimen y, según un reporte de la división SecureWorks de Dell, ese año casi 250 mil equipos en todo el planeta fueron infiltrados: "El rol de Bogachev en el diseño de Cryptolocker terminó por confirmar su rol como el cibercriminal más notorio del mundo", comenta David Hickton.

Ante los crecientes robos de dinero y "secuestros" informáticos, en 2013 Tillmann Werner –investigador de la firma de seguridad CrowdStrike- y Brett Stone-Gross –de SecureWorks- planificaron durante nueve meses un ataque para desmantelar la red de GameOver Zeus. Su plan era redirigir su tráfico de datos hacia un servidor seguro, pero cuando ya controlaban el 99 por ciento de la red, Slavik recuperó las riendas de su creación. El FBI se enteró de lo que ambos habían hecho y los sumó a la mayor fuerza de combate cibernético jamás organizada: agencias policiales de una docena de países, como Reino Unido, Suiza, Holanda, Ucrania y Luxemburgo, más expertos de compañías como Microsoft, McAffee y Crowdstrike se unieron para identificar a slavik y desmantelar su red.

Luego de un complejo análisis de mensajes intercambiados vía internet, los investigadores finalmente dieron con un email de un usuario que parecía estar a cargo de varios servidores de la red Game Over Zeus. Rastreos posteriores en redes sociales rusas permitieron ligar esa cuenta con un nombre: Evgeniy Mikhailovich Bogachev, quien en varias fotos aparecía junto a su esposa y una hija pequeña. En otras imágenes se lo veía con lentes oscuros y usando un pijama que simulaba piel de leopardo. Los expertos incluso averiguaron que el primer borrador de Zeus lo había escrito cuando tenía sólo 22 años.

El siguiente paso fue desarticular la red de Bogachev: el combate entre los expertos reunidos por el FBI y el propio hacker duró casi 60 horas, pero en la noche del 1 de junio de 2014 los agentes vencieron y al día siguiente se anunciaron los cargos contra el ruso. En total, se liberaron 300 mil computadores infectados, y de acuerdo a los investigadores, sus nexos con la inteligencia rusa fueron aún más impactantes. Un informe del Ministerio del Interior de Ucrania dice que "trabaja bajo la supervisión de una unidad especial del SFS", una de las agencias rusas que reemplazaron a la temida KGB. Además, entre 2013 y 2014 la red de Bogachev empezó su rastreo de documentos de la inteligencia estadounidense.

Según los analistas, al permitir que los hackers y sus redes operen libremente dentro de sus fronteras, Rusia tiene acceso a un ejército de expertos en infiltración informática que no están ligados de manera directa ni oficial con su red de espionaje. "Muchos creemos que un rasgo distintivo de la arquitectura del sistema de hackeo ruso es el uso de subcontratistas criminales que le permiten a Moscú negar cualquier participación. Bogachev ciertamente encaja en ese perfil", señala Hickton. Su opinión es compartida por Garrett Graff: "Bogachev es sólo uno de muchos cibercriminales que operan libremente en Rusia, a menudo en cooperación con los militares y los servicios de inteligencia, como se pudo ver hace poco en la acusación contra criminales y agentes de inteligencia acusados de hackear a Yahoo".

Tal como dice el autor, a mediados de este mes el Departamento de Justicia norteamericano acusó a Dmitry Dokuchaev e Igor Sushchin, de la SFS, y a los hackers Alexsey Belan y Karim Baratov de haber vulnerado casi mil millones de cuentas de Yahoo. Baratov, un ciudadano canadiense, fue arrestado en Toronto, pero Belan sigue protegido por las autoridades rusas (ver recuadro).

Casi tres años después del desmantelamiento de GameOver, la red no se ha reactivado, pero cerca de cinco mil computadores permanecen infectados con el virus. Los miembros del grupo reunido por el FBI continúan redirigiendo el tráfico de esos equipos a un servidor seguro, pero nadie sabe si Bogachev o alguno de sus colegas está diseñando algo aún peor. "La ciberamenaza que representa este hacker y otros como él es grande y amplia. Se necesita un esfuerzo concertado y cooperativo para usar todos los medios necesarios para enfrentar estas situaciones, incluyendo una aplicación robusta de la ley, sanciones, medidas diplomáticas y defensivas", concluye Hickton.

[caption id="attachment_792793" align="alignnone" width="840"]

La presentación de cargos contra los involucrados en el caso Yahoo.[/caption]

El caso Yahoo

De acuerdo con el Departamento de Justicia de Estados Unidos, la infiltración realizada en Yahoo por los dos agentes de la agencia rusa SFS y los dos hackers buscaba penetrar en los correos electrónicos de periodistas rusos, políticos de oposición, ex personeros estatales y varios integrantes del gobierno de Estados Unidos, incluyendo expertos en ciberseguridad, "personal diplomático, militar y de la Casa Blanca". En el caso de Dmitry Dokuchaev, quien curiosamente fue arrestado por Rusia en diciembre por una supuesta colaboración con la CIA, fue descrito como integrante del Centro de Seguridad de la Información de la SFS, conocido como Centro 18 y cuya misión es, supuestamente, investigar las incursiones de los hackers.

Los primeros indicios del ataque a Yahoo surgieron en septiembre de 2016, pero recién en diciembre la compañía logró dimensionar el verdadero tamaño del ataque, calificado como uno de los mayores hackeos de la historia. El equipo financiaba parte de sus operaciones alterando los resultados de búsqueda de Yahoo para que destacaran el sitio de un fabricante específico de píldoras contra la disfunción eréctil. Esta empresa le pagaba al hacker Alexksey Belan por cada clic que hicieran los usuarios. Según Mary McCord, subsecretaria general adjunta de la División de Seguridad Nacional del Departamento de Justicia, más allá de los métodos poco ortodoxos usados por el grupo, los dos oficiales de inteligencia rusos "actuaron en su capacidad de agentes del SFS".

Comenta

Por favor, inicia sesión en La Tercera para acceder a los comentarios.