Apuntes

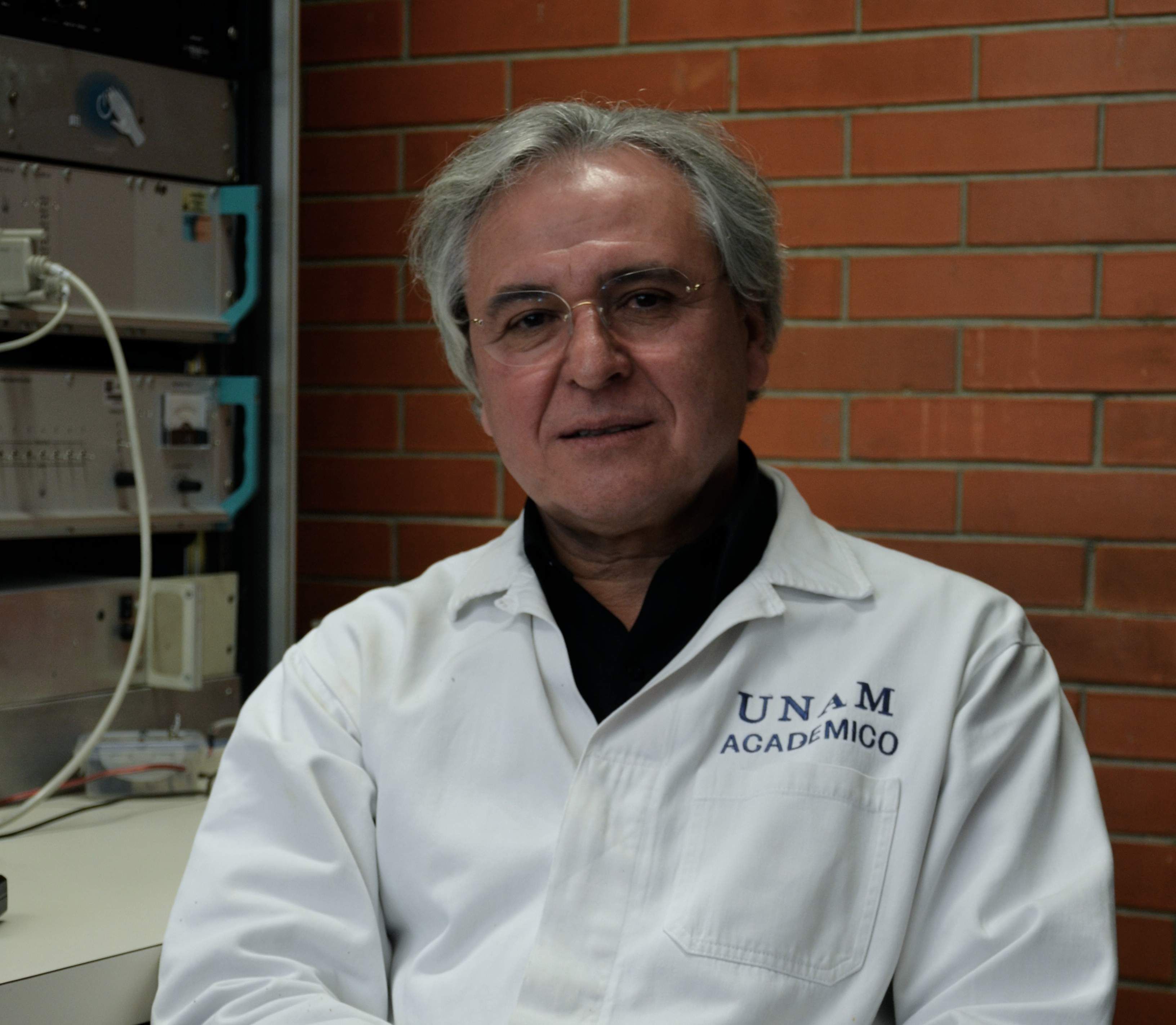

Investigador de las "neuronas de la recompensa" viene a Puerto de Ideas

La próxima edición del Festival de Ciencia Puerto de Ideas Antofagasta -que se realizará entre el 12 y 14 de abril- ya confirmó a Ranulfo Romo, doctor en neurociencias, investigador y académico mexicano. En sus trabajos, Romo identificó dónde están las "neuronas de la recompensa, de la memoria y de la toma de decisiones", entre otros descubrimientos. En su paso por Antofagasta, el investigador mexicano abordará distintas interrogantes. Algunas son: ¿cómo la información del medioambiente es representada en el cerebro? o ¿cómo ésta se convierte en percepción, memoria y finalmente en toma de decisiones?

La VI versión de Puerto de Ideas invitará a entender cómo funciona el cerebro y cómo podemos educarlo para que tenga un impacto positivo en nuestras vidas.

Aparte de este reconocido neurocientífico, hay un par de otros nombres también conformados. Como el experto británico en inteligencia artificial Leslie Valiant y la activista medioambiental ecuatoriana Yolanda Kakabadse.

Japón hackeará dispositivos de sus ciudadanos

El gobierno de Japón anunció que autorizará a que sus funcionarios intenten hackear los dispositivos del Internet de las Cosas (IoT, por sus siglas en inglés), como una medida de aumentar finalmente su seguridad.

Estos dispositivos son smart TV, cámaras, GPS, refrigeradores o cafeteras conectados a "la nube".

Esta inédita medida busca elaborar una lista con los dispositivos más fáciles de ser pirateados. La razón de ello está en un estudio del Ministerio de Asuntos Internos y Comunicaciones de Japón, que informó que dos tercios de los ataques cibernéticos ocurridos en 2016 fueron dirigidos justamente a dispositivos del Internet de las Cosas.

Ahora, los funcionarios gubernamentales deben reunir una lista-tipo de contraseñas con las que intentarán acceder a los dispositivos conectados y detectar los que son menos seguros. La información conseguida en este proceso será entregada luego a las autoridades y proveedores de servicios de internet, al igual que a los propietarios de estos dispositivos para que puedan evitar el riesgo que representa su uso en un ataque hacker.

Comenta

Por favor, inicia sesión en La Tercera para acceder a los comentarios.